iOS面试可以怼HR的点-应用重签名

首先理解一件事:签名是可以被替换的。

签名:原始数据->hash->加密

重签名:原始数据->hash->加密

这也就是签名可以被替换的原因。

一、codesign重签名

codesign安装Xcode就有,Xcode也是用的这个工具。

签名包含:资源文件macho文件framework...

1.1终端命令

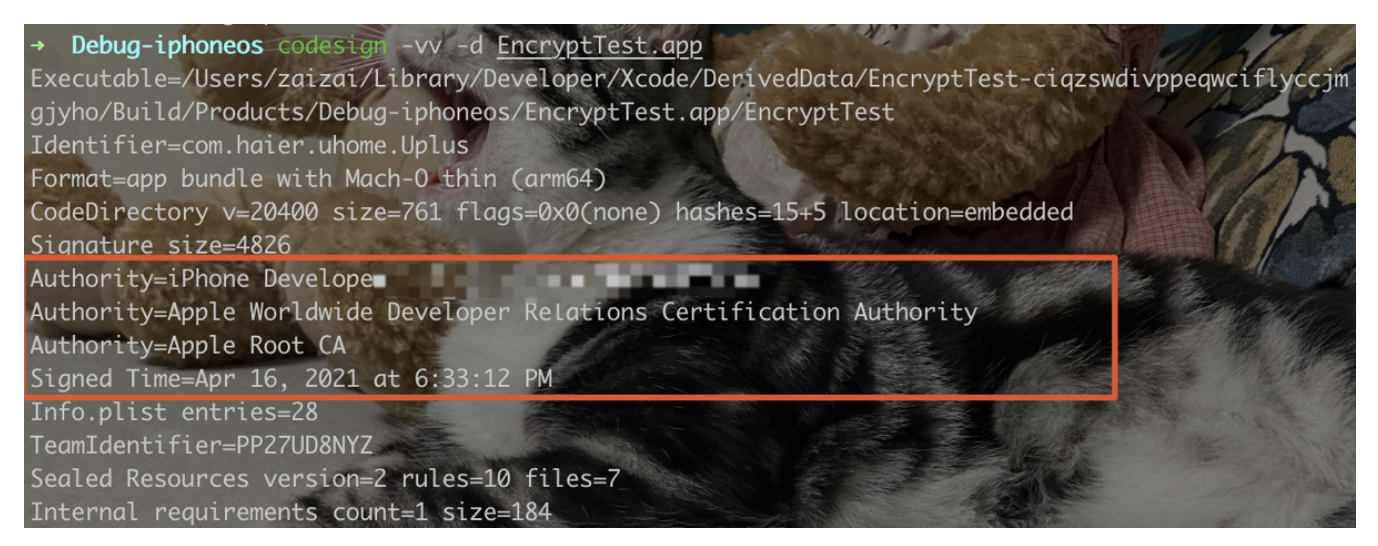

1.1.1查看签名信息

codesign -vv -d xxx.app

1.1.2列出钥匙串里可签名的证书

security find-identity -v -p codesigning

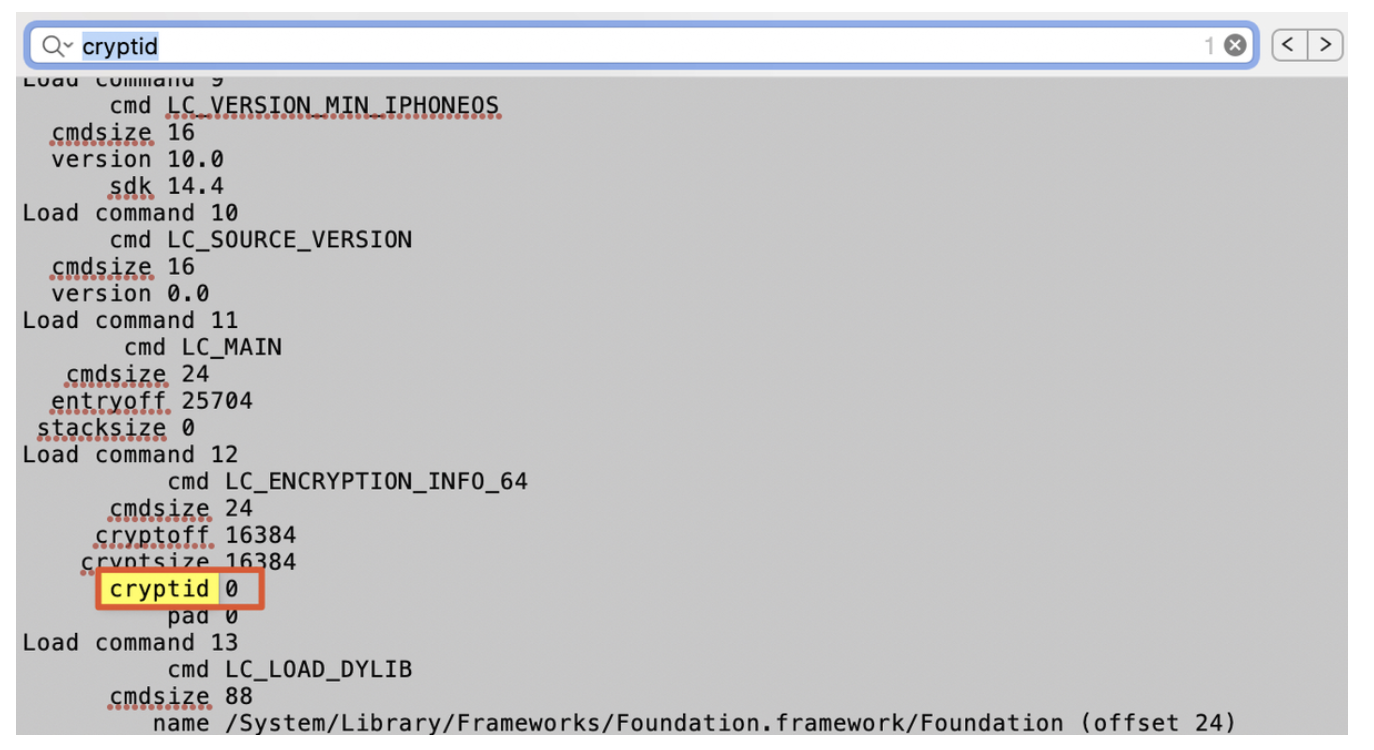

1.1.3otool分析macho文件信息并导出到指定文件

otool -l xxx > ~/Desktop/machoMessage.txt其中cryptid为0表示没有用到加密算法(也就是脱壳的), 其它则表示加密。

也可以直接过滤查看是否砸壳:

otool -l xxx | grep cryptid1.1.4强制替换签名

codesign –fs “证书串” 文件名

codesign -fs "Apple Development: xxx@qq.com (9AN9M5S786)" andromeda.framework1.1.5给文件添加权限

chmod +x 可执行文件1.1.6查看描述文件

security cms -D -i ../embedded.mobileprovision1.1.7macho签名

codesign -fs “证书串” --no-strict --entitlements=权限文件.plist APP包1.1.8将输入文件压缩为输出文件

zip –ry 输出文件 输入文件 1.1.9越狱的手机dump app 包

// 建立连接

sh usbConnect.sh

//连接手机

sh usbX.sh

//查看进程

ps -A

//找到微信进程,拿到路径

ps -A | grep WeChat

//进入目标文件夹拷贝微信(这里是没有砸壳的)

scp -r -p 12345 root@localhost:微信路径 ./1.2codesign命令重签名

这里以砸过壳的微信(7.0.8)为例,使用免费开发者账号重签名微信,然后安装到非越狱手机上。

解压缩

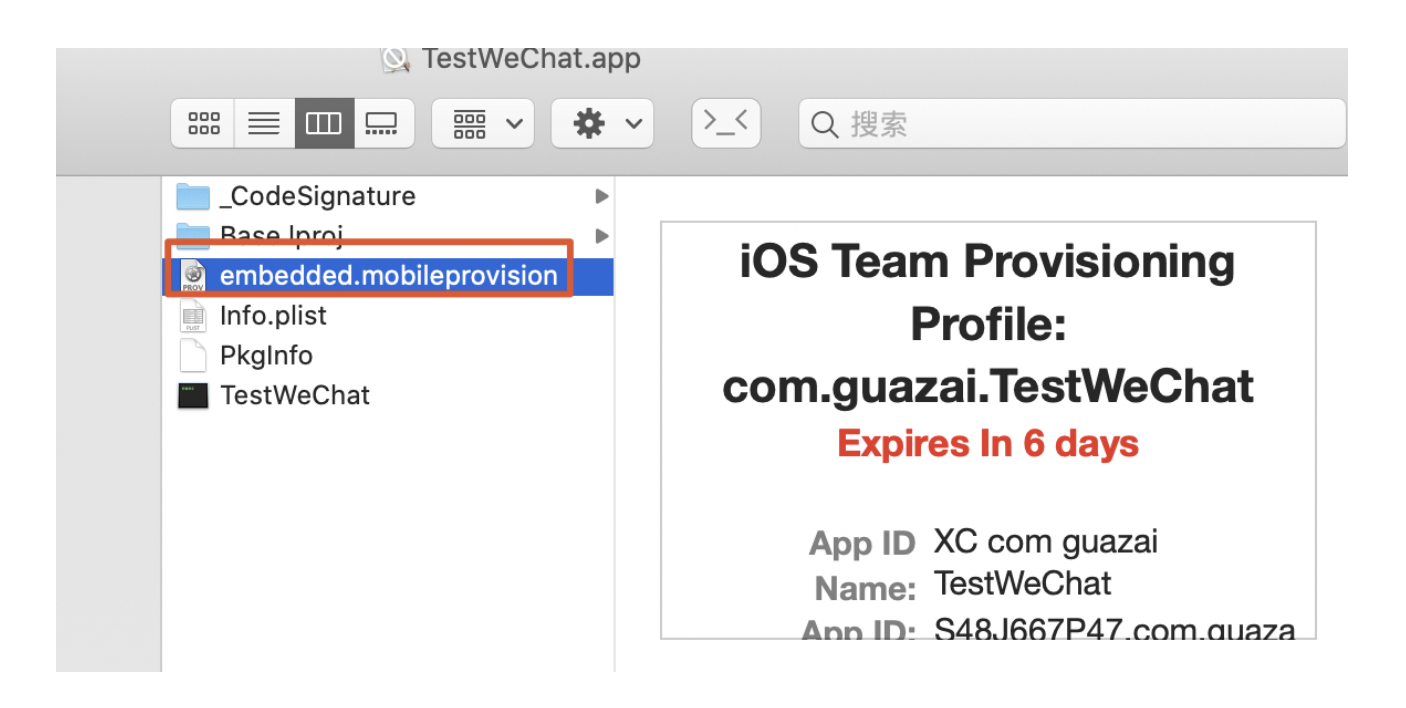

.ipa包,Payload中找到.app显示包内容。

⚠️由于免费证书没有办法签名PlugIns和Watch,直接将这两个文件夹删除。签名

Frameworks

逐个签名Frameworks目录下的framework(使用自己本机的免费证书)

codesign -fs "Apple Development: xxx@qq.com (9AN9M5S786)" andromeda.framework

- 确保要签名的

app的macho文件的可执行权限

➜ WeChat.app ls -l WeChat

-rwxr-xr-x@ 1 zaizai staff 126048560 10 16 2019 WeChat创建空工程使用免费账号&真机编译获运行取描述文件。

这个时候描述文件已经拷贝到手机中去了,并且已经信任设备。

将获取到的描述文件拷贝到 WeChatapp包中。

5.修改bundleId

找到WeChat info.plist修改BundleId为我们生成描述文件的BundleId

- 获取描述文件的权限

security cms -D -i embedded.mobileprovision找到对应的权限Entitlements:

<dict>

<key>application-identifier</key>

<string>S48J667P47.com.guazai.TestWeChat</string>

<key>keychain-access-groups</key>

<array>

<string>S48J667P47.*</string>

</array>

<key>get-task-allow</key>

<true/>

<key>com.apple.developer.team-identifier</key>

<string>S48J667P47</string>

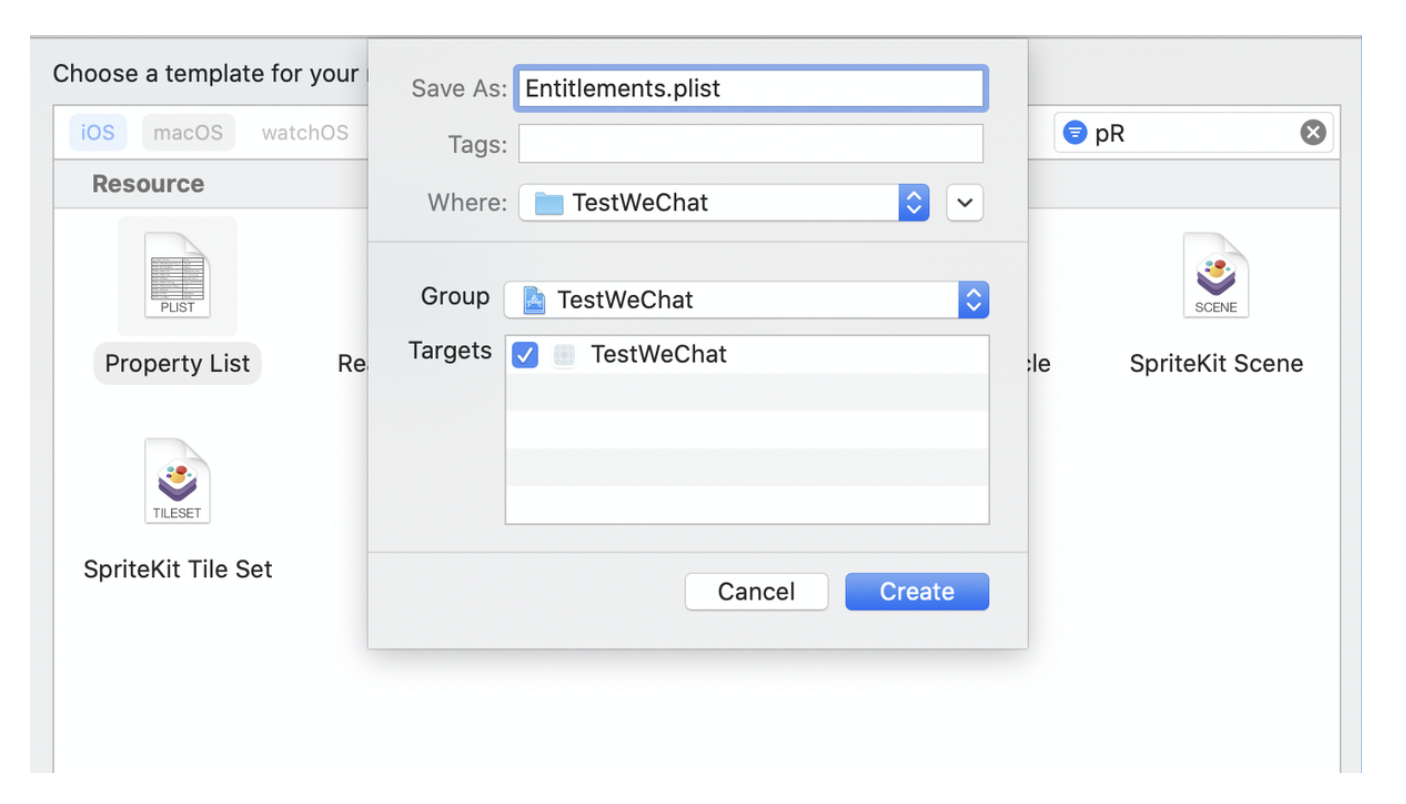

</dict>创建一个.plist文件,将权限内容粘贴进去:

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE plist PUBLIC "-//Apple//DTD PLIST 1.0//EN" "http://www.apple.com/DTDs/PropertyList-1.0.dtd">

<!--

Entitlements.plist

TestWeChat

Created by ZP on 2021/4/19.

Copyright (c) 2021 ___ORGANIZATIONNAME___. All rights reserved.

-->

<plist version="1.0">

<dict>

<key>application-identifier</key>

<string>S48J667P47.com.guazai.TestWeChat</string>

<key>keychain-access-groups</key>

<array>

<string>S48J667P47.*</string>

</array>

<key>get-task-allow</key>

<true/>

<key>com.apple.developer.team-identifier</key>

<string>S48J667P47</string>

</dict>

</plist>将权限文件(Entitlements.plist)拷贝到和Payload中WeChat.app同一目录

- 签名

Wechat

codesign -fs "Apple Development: xxx@qq.com (9AN9M5S786)" --no-strict --entitlements=entitlements.plist WeChat.appentitlments参数需要和上一步生成的权限文件名称对应上。

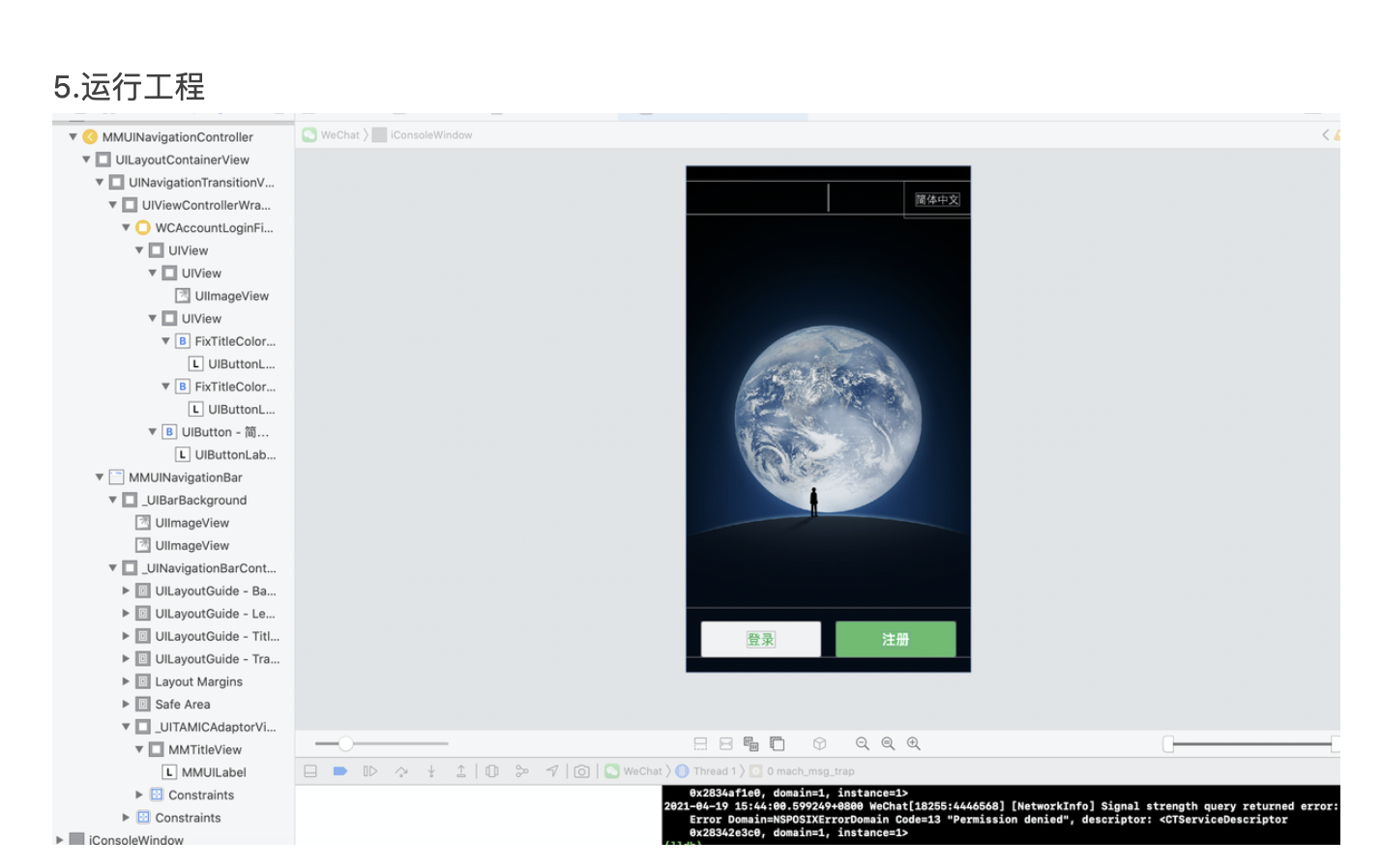

这个时候通过Xcode将WeChat.app包安装到手机就已经能正常安装了。

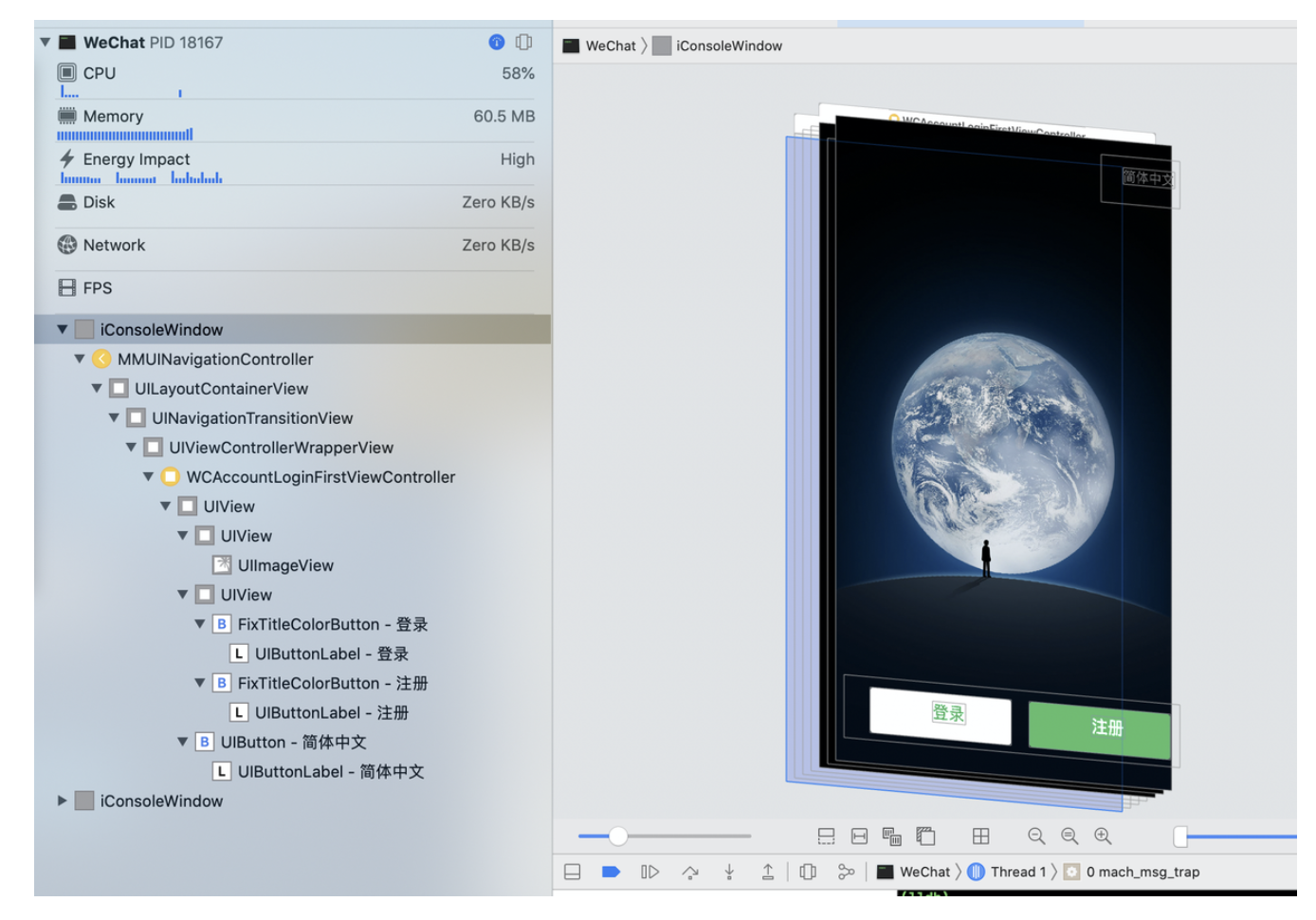

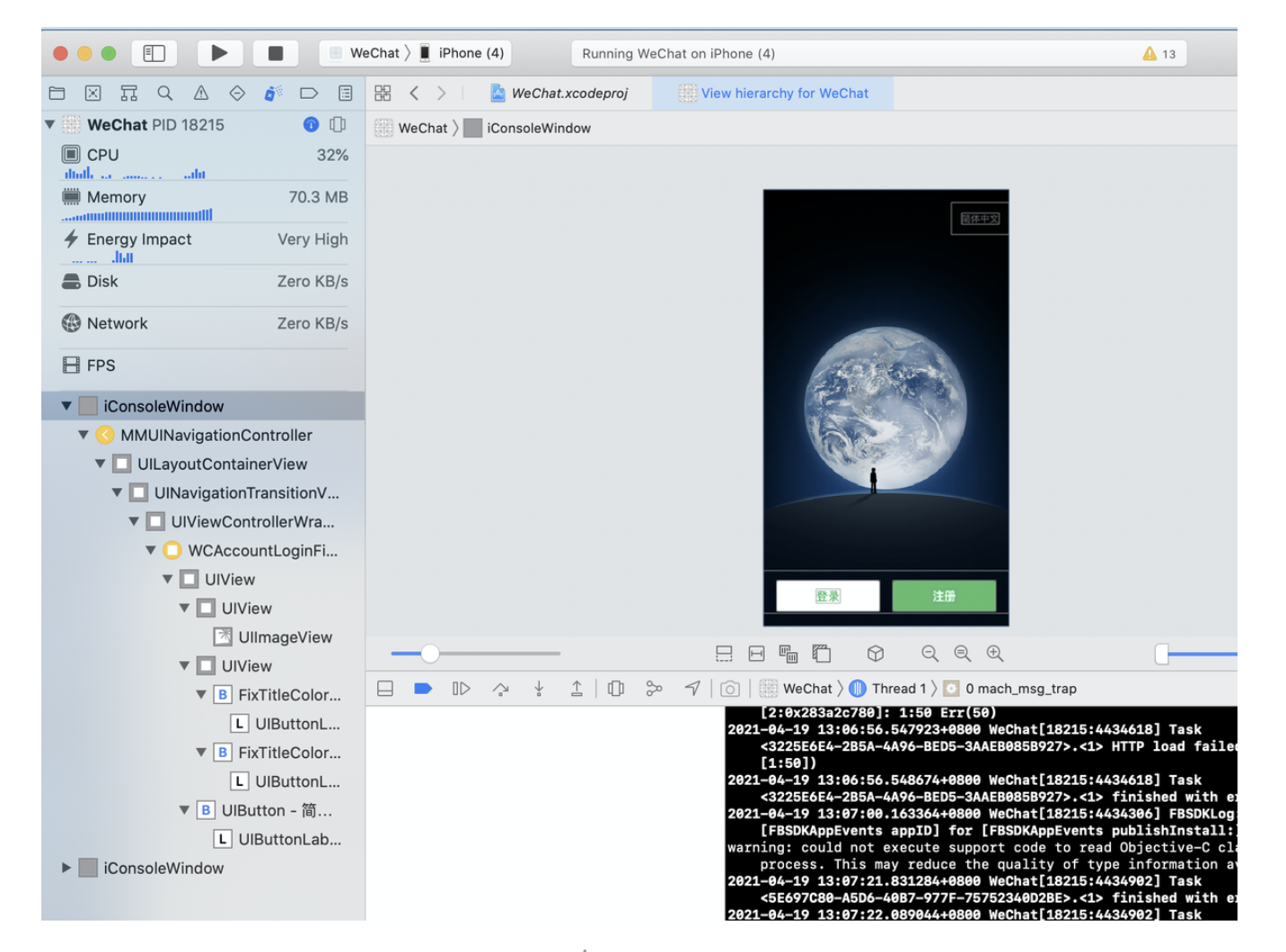

通过debug->attach to process->WeChat就可以调试微信了:

⚠️这个时候不要用自己的常用账号登录重签名的微信(有可能被封号)。

重签名步骤:

- 删除插件以及带有插件的

.app包(如:watch)PlugIns和Watch文件夹 - 对

Frameworks中的库重签名codesign -fs "Apple Development: xxx@qq.com (9AN9M5S786)" andromeda.framework - 对可执行文件

+X(可执行)权限chmod +x WeChat - 添加描述文件(创建工程,真机编译得到,并且需要运行将描述文件安装到手机)

- 替换

info.plist BundleId(BundleId要和描述文件中的一致) - 通过授权文件(

entitlments)重签名.app包

a.获取描述文件权限内容security cms -D -i embedded.mobileprovision

b.将描述文件权限内容拷贝生成plist文件Entitlements.plist

c.用全线文件签名App包:codesign -fs "Apple Development: xxx@qq.com (9AN9M5S786)" --no-strict --entitlements=entitlements.plist WeChat.app

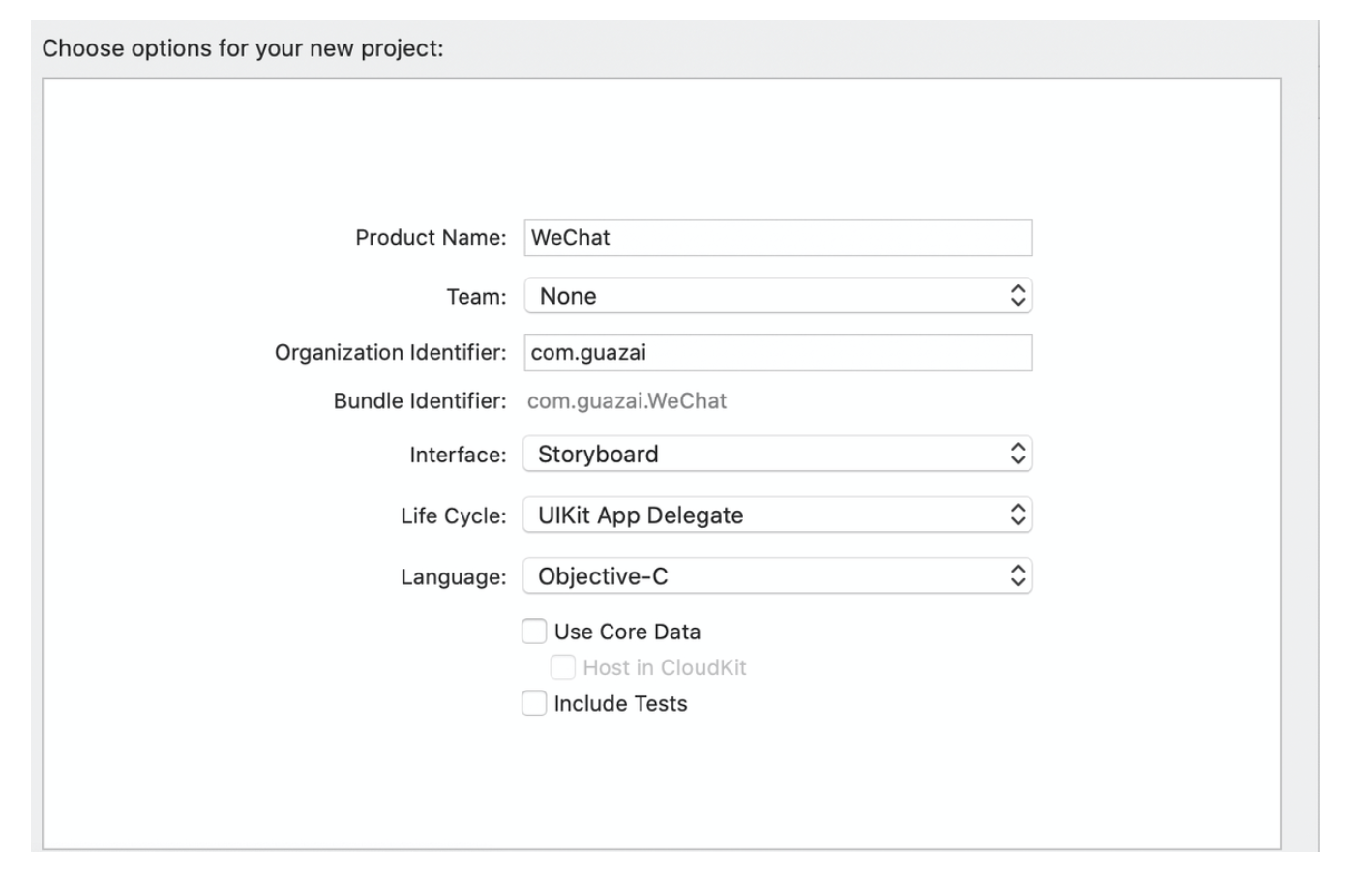

二、利用Xcode重签名调试三方应用

1.新建和微信同名工程WeChat

2.将空工程运行到真机上。

3.解压.ipa包,并且删除Watch和PlugIns文件夹

4.重签名Frameworks

5.修改BundleId

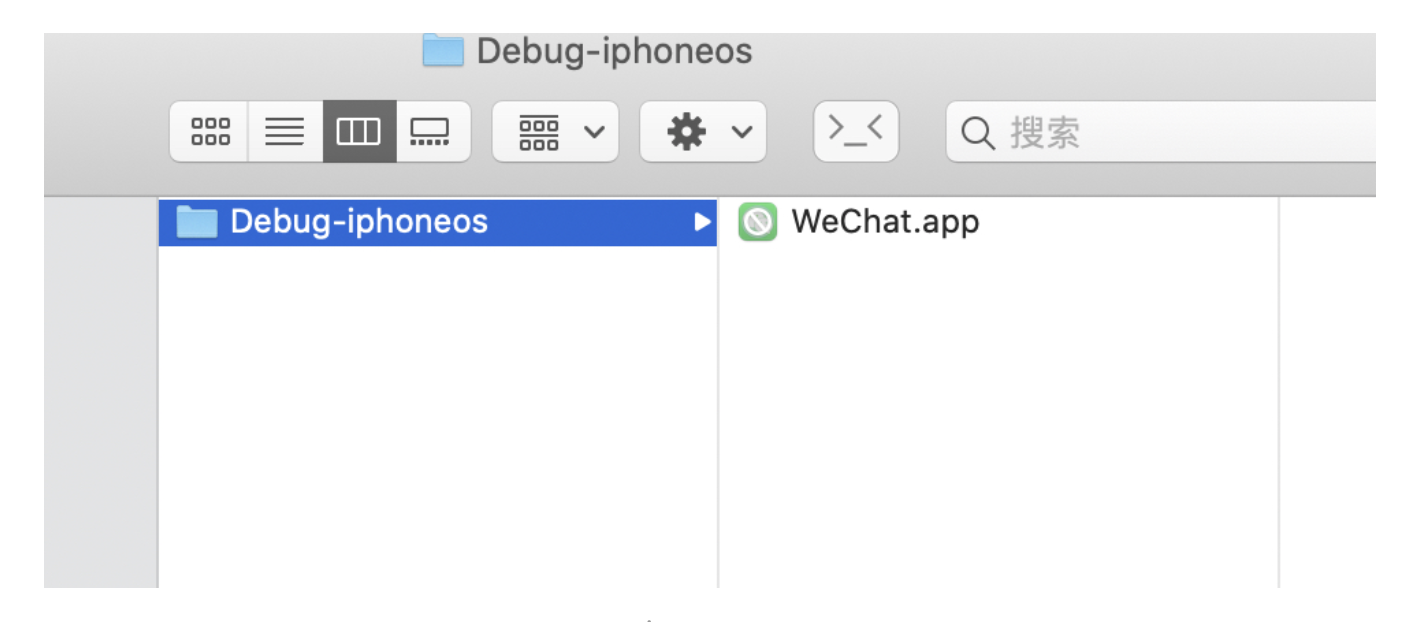

6.将修改后的WeChat.app替换空工程的Products中.app

7.运行

这个时候

Products工程中有WeChat.app,Xcode认为有就直接使用这个了。这个时候就可以调试了(不需要attach)

⚠️在某些系统下会出现启动重签名微信黑屏,建议通过脚本重签名。

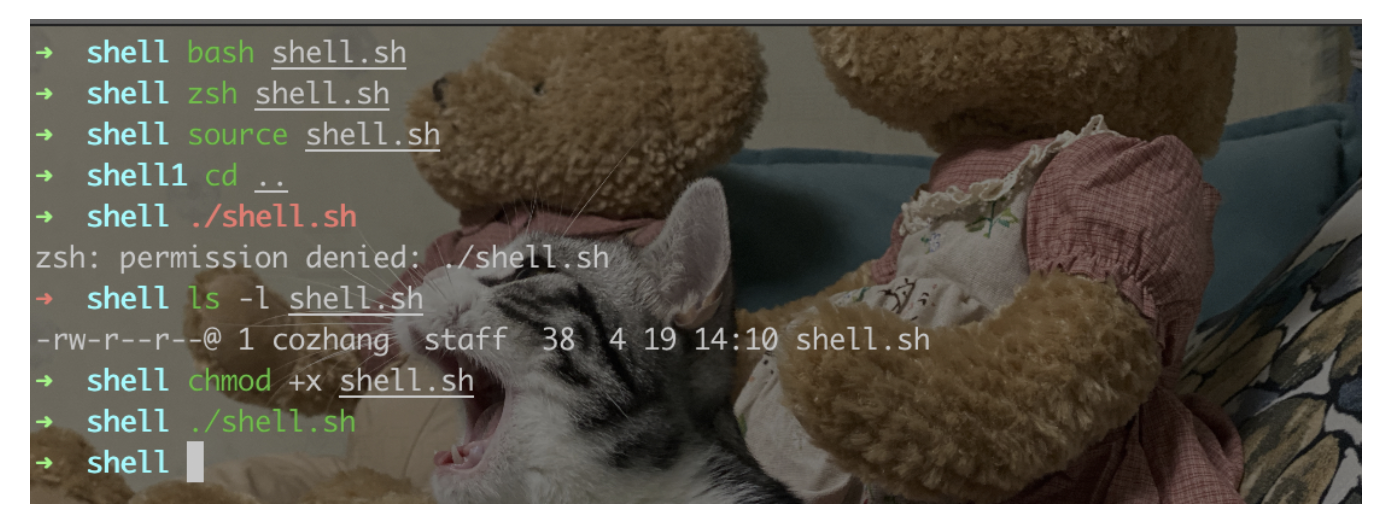

三、SHELL脚本

shell是一种特殊的交互式工具,它为用户提供了启动程序、管理文件系统中文件以及运行在系统上的进程的途径。Shell一般是指命令行工具。它允许你输入文本命令,然后解释命令,并在内核中执行。Shell脚本,也就是用各类命令预先放入到一个文本文件中,方便一次性执行的一个脚本文件。

脚本切换

chsh -s /bin/zsh有如下脚本:

mkdir shell1

cd shell1

touch test.txt

source FileName

作用:在当前shell环境中读取并执行FileName中的命令

特点:命令可以强行让一个脚本去立即影响当前的环境(一般用于加载配置文件)。

命令会强制执行脚本中的全部命令,而忽略文件的权限。

bash FileName、zsh FileName

作用:重新建立一个子shell(进程),在子shell中执行脚本里面的句子。当前环境没有变化。

./FileName

作用:读取并执行文件中的命令。但有一个前提,脚本文件需要有可执行权限。

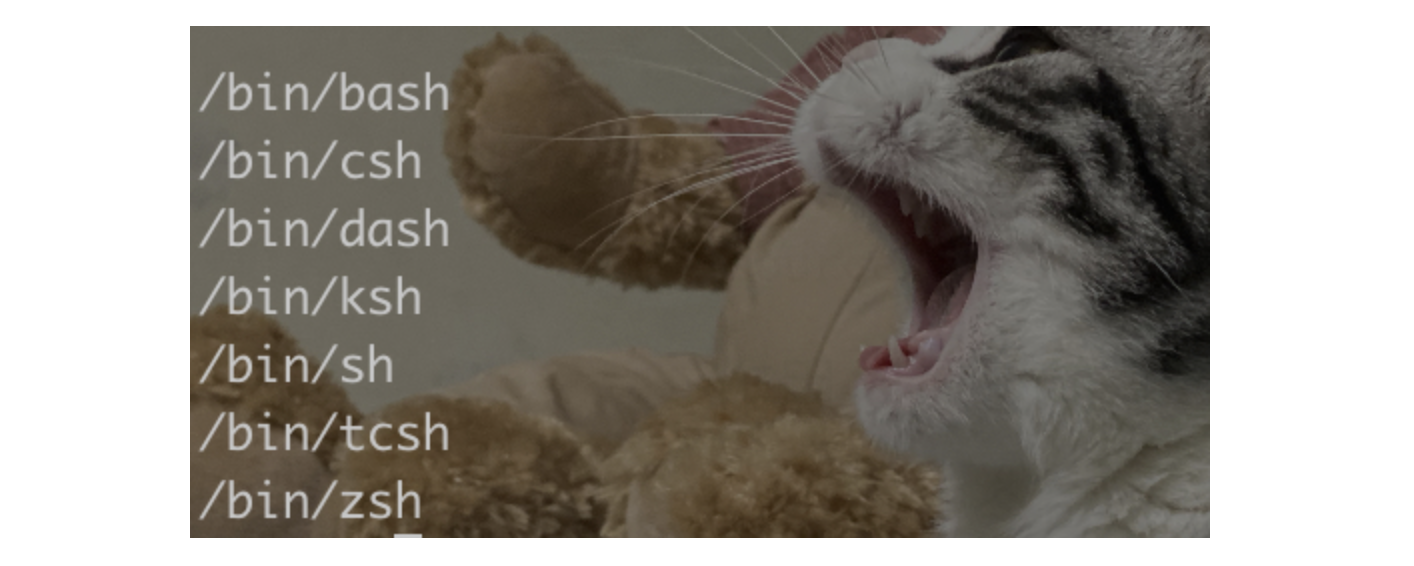

MAC中shell种类

cd /private/etc

cat shells

bash:macOS默认shell(老系统),新系统切换为zsh了。csh:被tcsh替换了dash:比bash小很多,效率高。ksh:兼容bashsh:已经被bash替换了tcsh:整合了csh提供了更多功能zsh:替换了bash四、用户组&文本权限

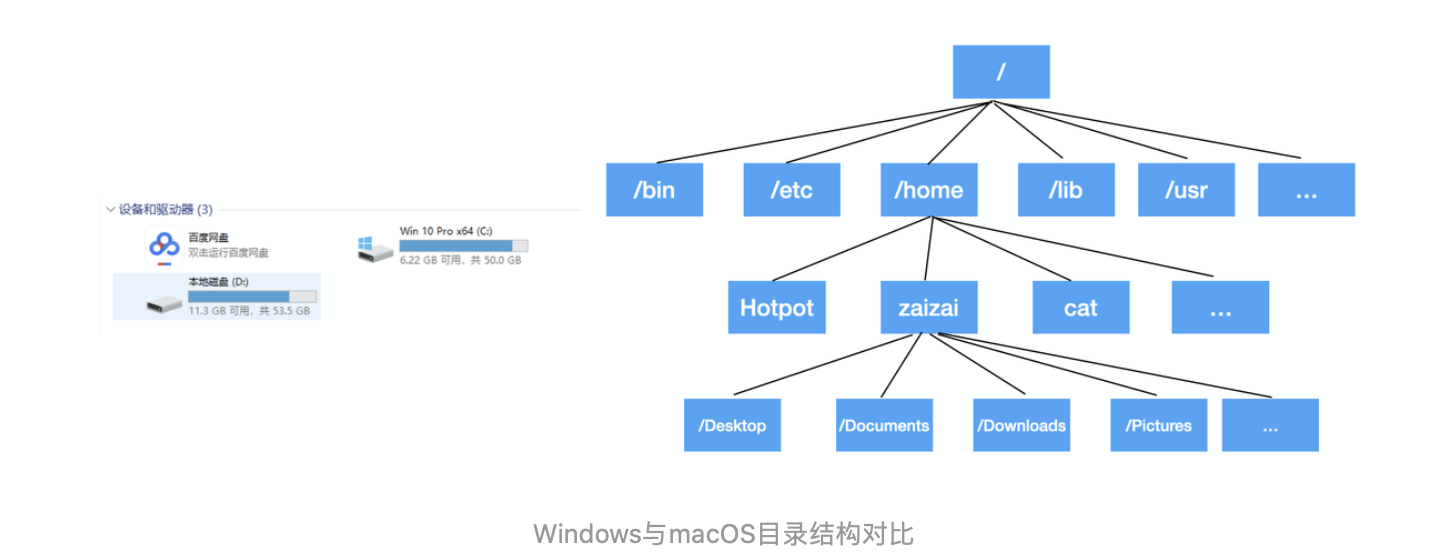

Unix和Linux都是多用户、多任务的系统,所以这样的系统里面就拥有了用户、组的概念。那么同样文件的权限也就有相应的所属用户和所属组。

与windows不同的是unix、linux、macOS都是多用户的系统:

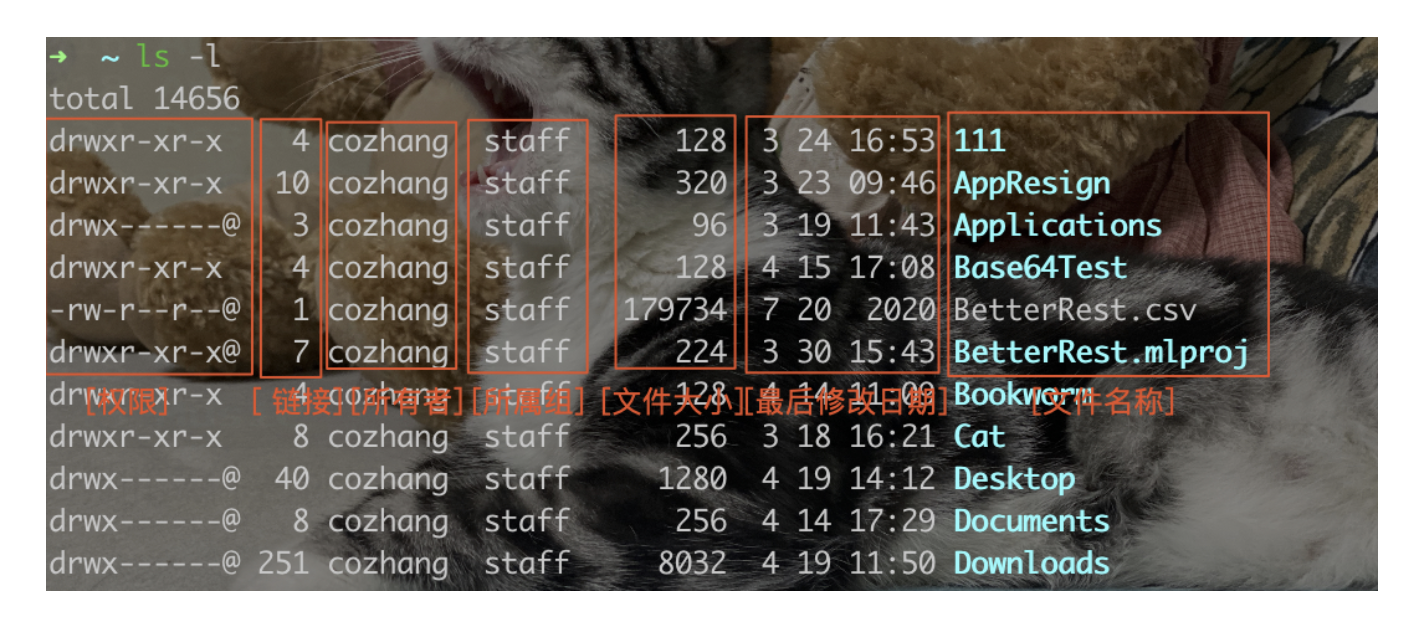

4.1mac文件属性

4.2权限

权限有10位:

drwx-r-xr-x1位文件类型d/-:d目录(directory)-文件后面9位,文件权限:[r]:read,读[w]:write,写[x]:execute,执行⚠️这三个权限的位置不会变,依次是

rwx。出现-对应的位置代表没有此权限。- 一个文件的完整权限分为三组:

第一组:文件所有者权限

第二组:这一组其它用户权限

第三组:非本组用户的权限

4.3权限改变chmod

chmod命令。设置方法有两种:数字类型改变 和 符号类型改变。

文件权限分为三种身份:

[user][group][other] 三个权限:

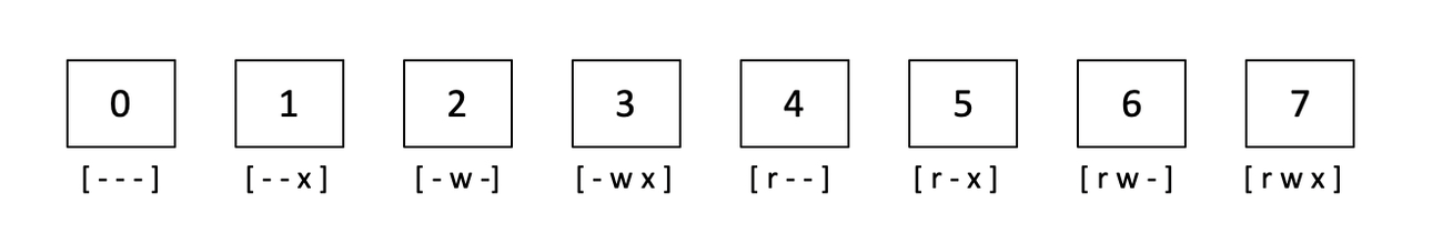

[read] [write] [execute]4.3.1数字类型

各个权限数字对照:r:4(0100) w:2(0010) x:1(0001),这么设计的好处是可以按位或。与我们开发中位移枚举同理。

如果一个文件权限为[!–rwxr-xr-x],则对应:User : 4+2+1 = 7Group: 4+0+1 = 5Other: 4+0+1 = 5

命令为:chmod 755 文件名

数字与权限对应表:

0代表没有任何权限。4.3.2符号类型

chmod [u(User)、g(Group)、o(Other)、a(All)] [+(加入)、-(除去)、=(设置)] [r、w、x] 文件名称例:

chmod a+x test.txt默认是all。

五、通过shell脚本自动重签名

脚本实现逻辑和codesign逻辑相同。完整脚本如下:

#临时解压目录

TEMP_PATH="${SRCROOT}/Temp"

#资源文件夹,我们提前在工程目录下新建一个APP文件夹,里面放ipa包(砸壳后的)

ASSETS_PATH="${SRCROOT}/APP"

#目标ipa包路径

TARGET_IPA_PATH="${ASSETS_PATH}/*.ipa"

#清空&创建Temp文件夹

rm -rf TEMP_PATH

mkdir -p TEMP_PATH

# 1. 解压IPA到Temp目录下

unzip -oqq "$TARGET_IPA_PATH" -d "$TEMP_PATH"

# 拿到解压后的临时的APP的路径

TEMP_APP_PATH=$(set -- "$TEMP_PATH/Payload/"*.app;echo "$1")

#2. 将解压出来的.app拷贝进入工程下

#2.1拿到当前工程目标Target路径

# BUILT_PRODUCTS_DIR 工程生成的APP包的路径

# TARGET_NAME target名称

TARGET_APP_PATH="$BUILT_PRODUCTS_DIR/$TARGET_NAME.app"

echo "app path:$TARGET_APP_PATH"

#2.2删除工程本身的Target,将解压的Target拷贝到工程本身的路径

rm -rf "$TARGET_APP_PATH"

mkdir -p "$TARGET_APP_PATH"

cp -rf "$TEMP_APP_PATH/" "$TARGET_APP_PATH"

# 3. 删除extension和WatchAPP,个人证书没法签名Extention

rm -rf "$TARGET_APP_PATH/PlugIns"

rm -rf "$TARGET_APP_PATH/Watch"

# 4. 更新info.plist文件 CFBundleIdentifier

# 设置:"Set : KEY Value" "目标文件路径",PlistBuddy是苹果自带的。

/usr/libexec/PlistBuddy -c "Set :CFBundleIdentifier $PRODUCT_BUNDLE_IDENTIFIER" "$TARGET_APP_PATH/Info.plist"

#删除UISupportedDevices设备相关配置(越狱手机dump ipa包需要删除相关配置)

/usr/libexec/PlistBuddy -c "Delete :UISupportedDevices" "$TARGET_APP_PATH/Info.plist"

# 5. 给MachO文件上执行权限

# 拿到MachO文件的名称

APP_BINARY=`plutil -convert xml1 -o - $TARGET_APP_PATH/Info.plist|grep -A1 Exec|tail -n1|cut -f2 -d\>|cut -f1 -d\<`

#上可执行权限

chmod +x "$TARGET_APP_PATH/$APP_BINARY"

# 6. 重签名第三方 FrameWorks

TARGET_APP_FRAMEWORKS_PATH="$TARGET_APP_PATH/Frameworks"

if [ -d "$TARGET_APP_FRAMEWORKS_PATH" ];

then

for FRAMEWORK in "$TARGET_APP_FRAMEWORKS_PATH/"*

do

#签名 --force --sign 就是-fs

/usr/bin/codesign --force --sign "$EXPANDED_CODE_SIGN_IDENTITY" "$FRAMEWORK"

done

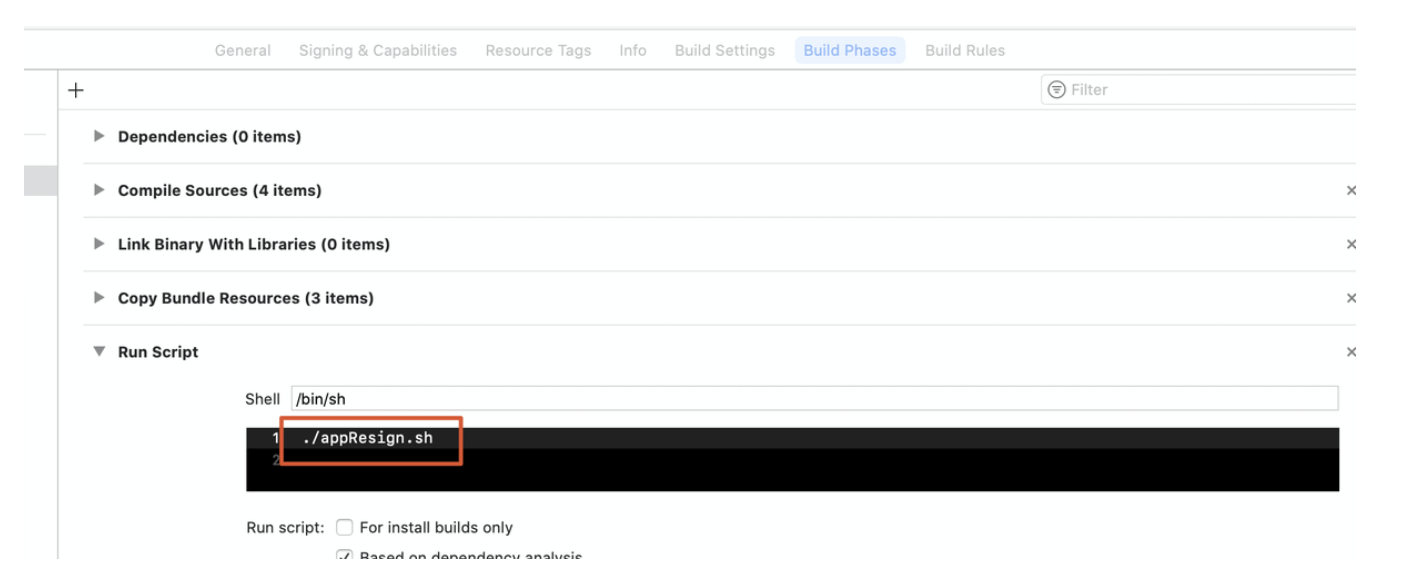

fi1.创建空工程,编译运行空工程至真机上(信任证书)。

2.将

appResign.sh脚本拷贝到工程根目录(要有可执行权限)。3.在工程根目录创建

APP文件夹,并将微信.ipa拷贝到APP文件夹。4.配置脚本

这个时候就可以调试微信了

六、如何调试一个任意app?

6.1获取对应ipa包

使用越狱手机dump ipa包

ipa包可以通过抓取iTunes的下载链接改版本号(后缀是app的版本,直接改版本)6.2砸壳

砸壳后由于是dump越狱手机上的正版包,所以需要将info.plist中支持的设备信息(UISupportedDevices)删除。(当然可以写在脚本中)

#删除UISupportedDevices设备相关配置(越狱手机dump ipa包需要删除相关配置)

/usr/libexec/PlistBuddy -c "Delete :UISupportedDevices" "$TARGET_APP_PATH/Info.plist"删除完毕保存重新打包ipa:

zip -ry WeChat1.ipa Payload/总结

- 重签名

codesign重签名- 删除不能签名的文件:

Extension和watch(包含了Extension) - 重签名

Frameworks(里面的库) - 给

MachO添加可执行权限 - 修改

Info.plist文件(BundleID) - 拷贝描述文件(该描述文件要在

iOS真机中信任过) - 利用描述文件中的权限文件签名整个

App包

- 删除不能签名的文件:

Xcode重签名- 删除不能签名的文件:

Extension和watch(包含了Extension) - 重签名

Frameworks(里面的库) - 给

MachO添加可执行权限 - 修改

Info.plist文件(BundleID) - 将

App包拷贝进入Xcode工程目录中(剩下的交给Xcode)

- 删除不能签名的文件:

shell- 切换

shell$chsh -s shell路径- 现在

macOS中shell默认zsh(早期bash) - 配置文件

zsh:.zshrcbash:.bash_profile

- 文件权限&用户组

- 每个文件都有所属的用户、组、其它

- 文件权限

- 归属:用户、组、其它

- 权限 :写、读、执行

- 修改权限

chmod- 数字:

r:4w:2x:1chmod 751 文件名user:4+2+1 = 7group:4+0+1 = 5other:0+0+1 = 1

- 字符

- 归属:

u(用户)g(组)o(其它)a(所有) +(添加)-(去掉)=(设置)- 默认

a:chmod + x

- 归属:

- 数字:

- 切换

作者:HotPotCat

链接:https://www.jianshu.com/p/ecf3d9957ebd